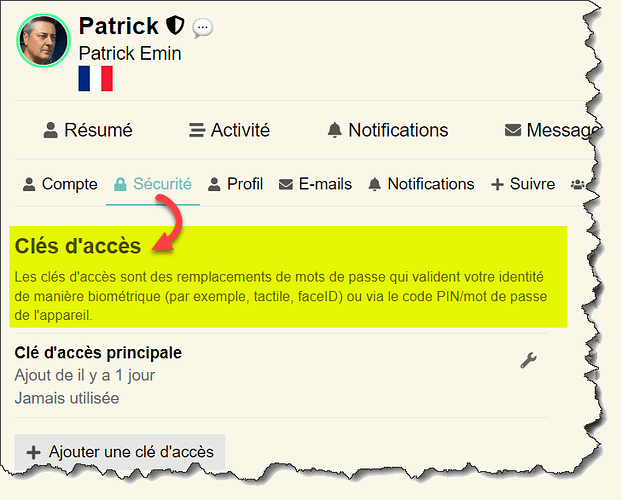

I. Introduction aux Clés d’Accès et Objectif de l’Article

Ce chapitre introductif rappelle brièvement le concept des clés d’accès et le but de l’article, qui est de démystifier les idées fausses courantes concernant leur sécurité et leur utilisation.

II. Mythes sur la Sécurité et l’Utilisation des Clés d’Accès

A. Mythe n° 1 : La perte de votre téléphone implique la perte de vos clés d’accès.

Cette section réfute le mythe en expliquant que les clés d’accès se synchronisent généralement entre les appareils, permettant leur récupération via un compte associé sur un autre appareil.

B. Mythe n° 2 : Seuls Google et Apple synchronisent actuellement les clés d’accès.

Ce passage souligne que les fournisseurs tiers comme Dashlane utilisent leur propre infrastructure cloud pour la synchronisation, et mentionne l’arrivée future de la synchronisation des clés d’accès pour Windows 11.

C. Mythe n° 3 : Les clés d’accès envoient vos informations biométriques sur Internet.

Ici, l’article explique que les méthodes de vérification (biométrie, code PIN, etc.) fonctionnent localement sur l’appareil pour déverrouiller la clé d’accès, sans transmission d’informations biométriques.

D. Mythe n° 4 : Vous pouvez changer votre mot de passe mais pas une clé d’accès.

Cette section clarifie qu’il est possible de changer une clé d’accès en la supprimant du site web et en en réinscrivant une nouvelle, chaque clé étant unique et infalsifiable.

E. Mythe n° 5 : Les codes PIN sont moins sécurisés que les mots de passe.

L’article réfute ce mythe en argumentant que les codes PIN, bien que plus courts, sont liés à un appareil spécifique et intègrent une limite de tentatives, les rendant intrinsèquement plus sûrs.

F. Mythe n° 6 : Utiliser un gestionnaire de mots de passe est préférable aux clés d’accès.

Cette partie reconnaît l’utilité des gestionnaires de mots de passe, mais souligne que les clés d’accès offrent une résistance supérieure au phishing, et que les gestionnaires de mots de passe intègrent désormais le support des clés d’accès.

G. Mythe n° 7 : Les clés d’accès sont un moyen pour les fournisseurs de fidéliser les utilisateurs à leurs plateformes.

L’article explique que la FIDO Alliance a publié des normes permettant l’exportation sécurisée des clés d’accès, garantissant la portabilité des données entre les gestionnaires de mots de passe.

III. Conclusion : L’Avenir des Clés d’Accès

Cette section conclut en affirmant que les clés d’accès, malgré les mythes, deviennent rapidement la norme en matière d’authentification, avec une adoption croissante et un avenir prometteur.